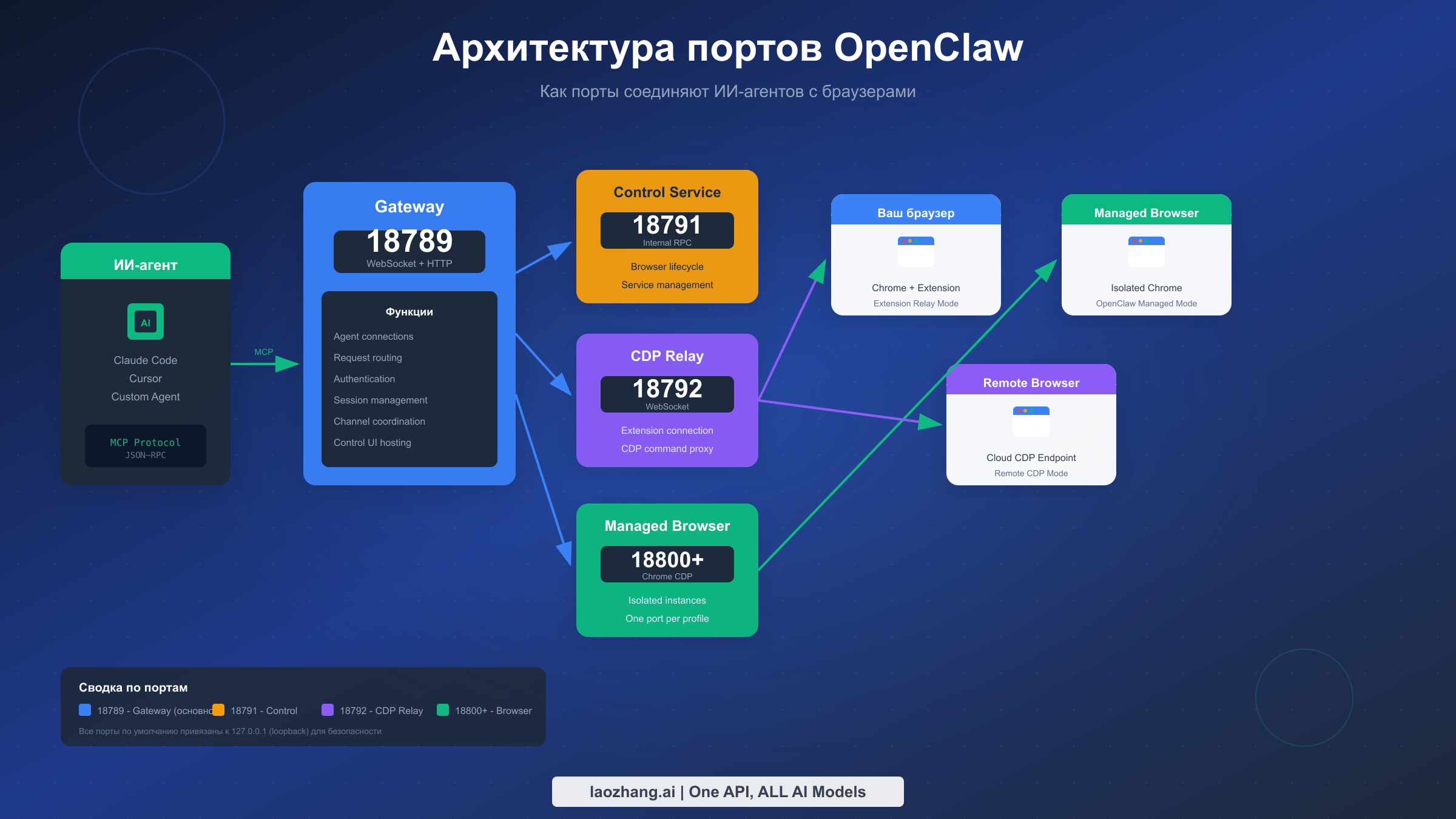

OpenClaw соединяет ИИ-агентов с браузерами через тщательно организованную систему портов, каждый из которых выполняет определённую функцию в конвейере автоматизации. Когда один из этих портов перестаёт прослушивать, вся цепочка разрывается — и ваш ИИ-ассистент внезапно не может взаимодействовать с веб-страницами. Разочаровывающие ошибки «connection refused» или «address already in use» заставляют многих разработчиков срочно искать решения.

Это руководство предоставляет систематический подход к диагностике и исправлению проблем с портами OpenClaw. Независимо от того, сталкиваетесь ли вы с отказом gateway порта 18789 от подключений, сбоем CDP relay на 18792 при соединении с браузерами, или с неинициализацией портов управляемых браузеров — здесь вы найдёте целенаправленные решения. Мы рассмотрим базовую архитектуру, пройдём через диагностические схемы, разберём специфичные для платформ сценарии и установим практики профилактики, которые обеспечат надёжную работу вашей автоматизации.

Краткое содержание

OpenClaw использует четыре диапазона портов: Gateway (18789), Control Service (18791), CDP Relay (18792) и Managed Browsers (18800+). Когда порты не прослушивают, начните с openclaw status --all, чтобы определить, какой компонент вышел из строя. Наиболее частые причины: конфликты портов (45%), неработающий сервис (30%) и ошибки конфигурации (15%). Выполните openclaw doctor --fix для автоматического решения большинства проблем. При конфликтах портов используйте lsof -i :18789, чтобы определить блокирующий процесс.

Понимание архитектуры портов OpenClaw

Прежде чем погружаться в устранение неполадок, понимание того, как порты OpenClaw работают вместе, поможет вам точно определить, где происходят сбои. Система работает как многоуровневый коммуникационный конвейер, где каждый порт отвечает за определённые задачи в потоке от ИИ-агента к браузеру.

Gateway порт 18789 служит основной точкой входа для всех операций OpenClaw. Когда вы выполняете команды через Claude Code, Cursor или любого MCP-совместимого агента, эти запросы сначала поступают на этот WebSocket и HTTP эндпоинт. Gateway управляет аутентификацией, маршрутизирует запросы к соответствующим сервисам, поддерживает состояние сессии и размещает Control UI при его включении. Если этот порт выходит из строя, ничто другое в системе работать не может — агенты не могут подключиться, и вы сразу увидите ошибки «connection refused».

Порт 18791 обслуживает Control Service — внутренний RPC эндпоинт, управляющий жизненным циклом браузера. Этот сервис координирует запуск, остановку и мониторинг экземпляров браузера. Когда вы запрашиваете новую сессию управляемого браузера, Gateway связывается с этим сервисом для запуска соответствующего процесса Chrome. Сбои Control Service обычно проявляются как незапускающиеся браузеры, а не прямые ошибки подключения.

CDP Relay на порту 18792 связывает OpenClaw с реальными экземплярами браузера. В режиме Extension Relay расширение Chrome подключается к этому порту для установления WebSocket-туннеля для CDP-команд. Relay аутентифицирует подключения, проксирует сообщения Chrome DevTools Protocol и поддерживает связь в реальном времени, необходимую для автоматизации браузера. Проблемы CDP Relay часто проявляются, когда команды автоматизации браузера не выполняются, несмотря на исправность gateway.

Экземпляры управляемых браузеров занимают порты начиная с 18800, причём каждый профиль получает своё назначение порта. Когда вы настраиваете несколько профилей браузера для различных задач автоматизации, OpenClaw назначает последовательные порты — 18800 для профиля по умолчанию, 18801 для «рабочего» профиля и так далее. Эти порты переносят нативный CDP-трафик напрямую между OpenClaw и изолированными экземплярами Chrome. Проблемы здесь обычно указывают на сбои запуска браузера или проблемы с исполняемым файлом Chrome.

Понимание этой архитектуры Browser Relay помогает правильно интерпретировать диагностический вывод. Когда openclaw status --all сообщает, что gateway работает, но CDP relay не показывает подключений, вы знаете, что нужно сосредоточить устранение неполадок на стороне браузера, а не на основном сервисе. Аналогично, если порт 18800 не прослушивает, но 18789 работает нормально, проблема заключается именно в инициализации управляемого браузера.

Все порты по умолчанию привязаны к 127.0.0.1 (loopback), что обеспечивает безопасность, предотвращая удалённый доступ. Эта конфигурация по умолчанию означает, что OpenClaw принимает подключения только с локальной машины. Когда вам нужен удалённый доступ через Tailscale или конфигурации LAN, в дело вступают дополнительные требования аутентификации — распространённый источник ошибок конфигурации, который мы рассмотрим в разделе специальных сценариев.

Краткое руководство по диагностике

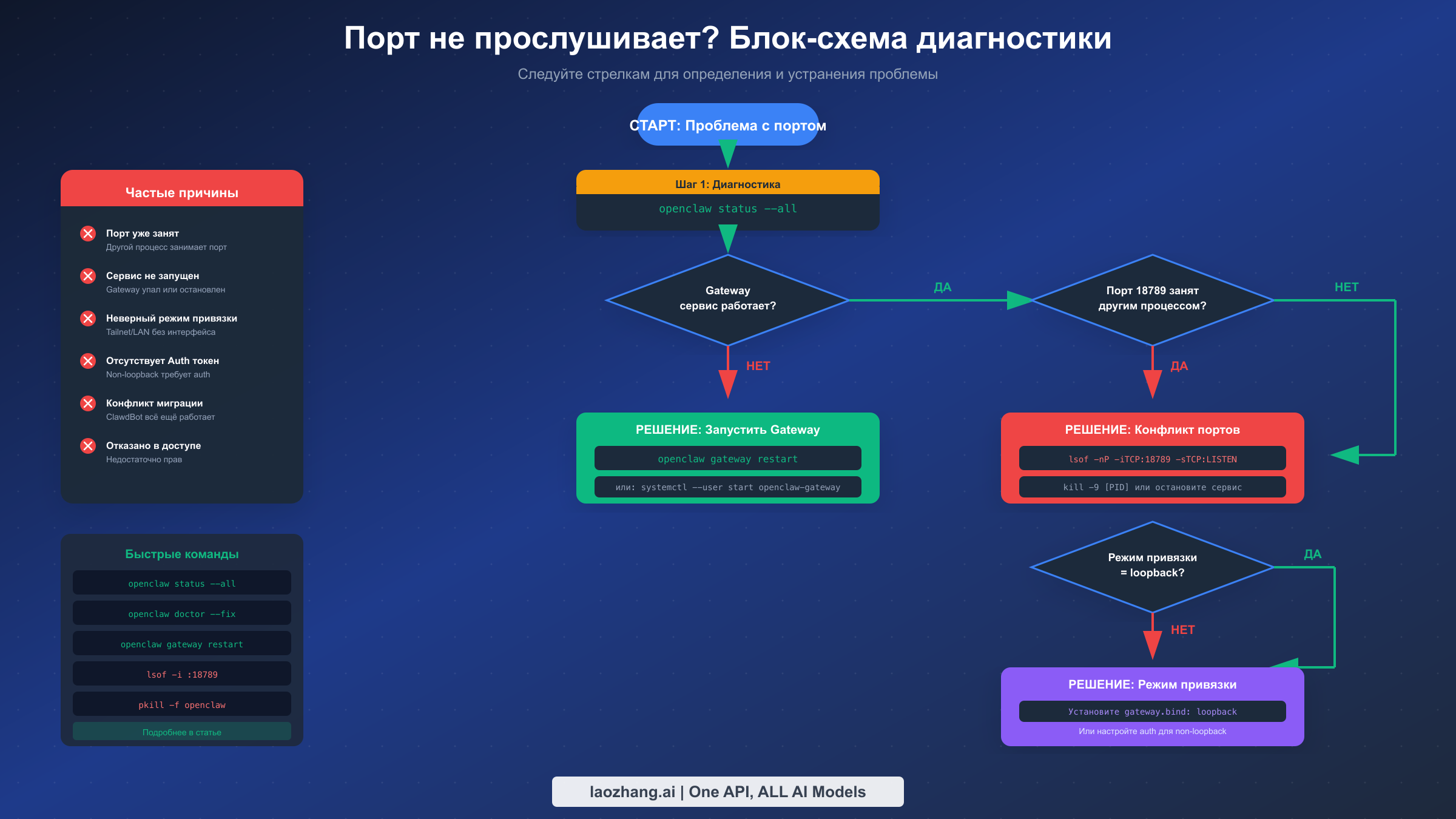

При столкновении с проблемами портов систематический диагностический подход экономит время по сравнению с случайными попытками устранения неполадок. Этот раздел предоставляет рабочий процесс в виде дерева решений, который выявляет основную причину за минуты, независимо от того, какой порт вышел из строя.

Начинайте каждый сеанс устранения неполадок с комплексной команды статуса. Выполнение openclaw status --all генерирует полный диагностический отчёт, охватывающий процесс gateway, все настроенные сервисы, привязки портов и недавнюю активность. Эта единственная команда часто выявляет точную проблему без дальнейшего исследования. Вывод чётко показывает, работают ли сервисы, какие порты прослушивают, и любые предупреждения конфигурации, которые могут объяснить сбой.

Если команда статуса показывает gateway как «not running» или сообщает, что никакой процесс не прослушивает порт 18789, вы определили сбой запуска сервиса. Наиболее частые причины включают ошибки конфигурации, проблемы с правами или остаточные процессы от предыдущей установки. Прежде чем пытаться запустить сервис, проверьте наличие существующих слушателей командой lsof -nP -iTCP:18789 -sTCP:LISTEN на macOS и Linux. Эта команда показывает, прослушивает ли что-либо порт и какой процесс его занимает.

Когда что-то другое занимает порт gateway, вы увидите вывод с именем и ID процесса. Распространённые виновники включают старые установки ClawdBot, которые не были должным образом удалены при миграции, SSH-туннели, перенаправляющие на тот же порт, или дублирующие экземпляры OpenClaw от упавших сессий. Определение блокирующего процесса определяет ваш следующий шаг — либо завершение нежелательного процесса, либо перенастройка назначений портов для избежания конфликтов.

Для ситуаций, когда сервис сообщает о работе, но подключения всё равно не удаются, проблема часто кроется в настройке режима привязки. Команда openclaw gateway status предоставляет подробную информацию о том, как gateway привязался к сетевым интерфейсам. Если вы видите «bind=tailnet but no tailnet interface found», OpenClaw попытался использовать IP-адрес Tailscale, который не существует на машине. Аналогично, «bind=lan» требует, чтобы указанный сетевой интерфейс был доступен и правильно настроен.

Команда openclaw doctor служит автоматизированным инструментом исправления для распространённых проблем. Выполнение openclaw doctor --fix пытается исправить проблемы конфигурации, восстановить права, создать недостающие директории и мигрировать устаревшие настройки. Эта команда решает примерно 60% проблем с портами без ручного вмешательства. Всегда выполняйте её перед углублением в ручное устранение неполадок.

Проверка логов предоставляет важный контекст, когда автоматические инструменты не решают проблему. Логи Gateway находятся в разных местах в зависимости от вашей платформы: /tmp/openclaw/openclaw-YYYY-MM-DD.log для временных логов, ~/.openclaw/logs/gateway.log на macOS, и journalctl --user -u openclaw-gateway.service -n 200 --no-pager на Linux-системах с systemd. Эти логи содержат ошибки запуска, сбои аутентификации и детальные сообщения об ошибках, указывающие на проблемы конфигурации.

Для упорных проблем, которые переживают вышеуказанную диагностику, радикальный вариант включает остановку всех процессов OpenClaw, очистку состояния и реинициализацию. Выполните openclaw gateway stop для остановки сервиса, удалите содержимое $OPENCLAW_STATE_DIR (обычно ~/.openclaw), затем перезапустите с openclaw channels login и openclaw gateway restart. Этот подход «с чистого листа» решает проблемы повреждения состояния, которые могут возникнуть после сбоев или неудачных обновлений.

Исправление проблем с Gateway портом (18789)

Gateway порт сталкивается с проблемами чаще других портов, потому что он обрабатывает основную точку подключения и имеет наиболее сложные параметры конфигурации. Понимание конкретных режимов сбоя помогает применять целенаправленные исправления вместо общего устранения неполадок.

Конфликты портов представляют наиболее частую проблему gateway, составляя почти половину всех обращений в поддержку по проблемам с портами. Когда другой процесс занимает порт 18789, OpenClaw не может запустить свой gateway сервис. Диагностическая команда lsof -nP -iTCP:18789 -sTCP:LISTEN на macOS и Linux выявляет блокирующий процесс. На Windows используйте netstat -ano | findstr :18789, чтобы определить ID процесса, затем tasklist /FI "PID eq [PID]", чтобы узнать имя процесса.

После определения конфликтующего процесса решите, завершить его или перенастроить OpenClaw для использования другого порта. Для нежелательных процессов, таких как оставшиеся экземпляры ClawdBot, завершение имеет смысл. Используйте kill -9 [PID] на Unix-системах или taskkill /F /PID [PID] на Windows. Однако, если процесс служит законной цели — например, SSH-туннель, который вы настроили — рассмотрите изменение порта gateway OpenClaw в конфигурации.

Сбои запуска сервиса происходят, когда процесс gateway падает во время инициализации. Распространённые причины включают недействительные файлы конфигурации, отсутствующие API-ключи и проблемы с правами. Gateway требует действительный API-ключ Anthropic, настроенный либо через переменные окружения, либо через файл конфигурации. Выполнение openclaw doctor проверяет эти предварительные требования и сообщает о любых недостающих.

Повреждение файла конфигурации может предотвратить запуск без очевидных сообщений об ошибках. Основной файл конфигурации находится в ~/.openclaw/config.json на большинстве систем. Если вы подозреваете повреждение, переименуйте существующий файл и позвольте OpenClaw создать новую конфигурацию по умолчанию. Затем вы можете вручную перенести конкретные настройки, тестируя запуск после каждого изменения, чтобы выявить проблемные параметры.

Несоответствия режима привязки вызывают тонкие сбои, когда сервис запускается, но отказывает в подключениях из ожидаемых источников. Gateway поддерживает несколько режимов привязки: loopback (только 127.0.0.1), lan (интерфейс локальной сети), tailnet (интерфейс Tailscale) и custom (указанный адрес). Каждый не-loopback режим требует дополнительной конфигурации. Для режима tailnet Tailscale должен быть запущен и подключён до запуска gateway. Для режима lan укажите правильное имя интерфейса в вашей конфигурации.

Требования аутентификации вступают в силу для не-loopback привязок. Когда gateway привязывается к адресам, отличным от 127.0.0.1, он требует аутентификацию на основе токенов для предотвращения несанкционированного доступа. Установите gateway.auth.mode в token или password и настройте соответствующий credential. Без правильной настройки аутентификации клиенты, подключающиеся к не-loopback адресам, получают ошибки 401 Unauthorized, несмотря на доступность порта.

Файрволл и программы безопасности иногда блокируют порт gateway даже для loopback-подключений. Пользователи macOS могут столкнуться с запросами Gatekeeper при первом запуске OpenClaw. Правила файрволла Linux (iptables, ufw, firewalld) могут блокировать подключения. На Windows Защитнику Windows может потребоваться явное исключение. Если подключения не удаются, несмотря на то что порт показывается как прослушивающий, временно отключите программы безопасности, чтобы проверить, блокируют ли они доступ.

Управление сервисами на уровне платформы добавляет ещё один уровень сложности. На macOS OpenClaw регистрирует launchd job, управляющий жизненным циклом gateway. Job находится в ~/Library/LaunchAgents/com.openclaw.gateway.plist. Если этот plist повреждён или содержит устаревшие пути, сервис не запускается корректно. Выполнение launchctl unload ~/Library/LaunchAgents/com.openclaw.gateway.plist с последующим openclaw gateway install пересоздаёт launch agent с правильными настройками.

Linux-системы с systemd управляют gateway через пользовательский сервис. Проверьте статус командой systemctl --user status openclaw-gateway.service. Если сервис показывает failed, изучите журнал командой journalctl --user -u openclaw-gateway.service -n 50 для получения конкретных сообщений об ошибках. Распространённые проблемы включают отсутствие Node.js в PATH для окружения systemd или неправильные спецификации рабочей директории в файле сервиса.

Пользователи Windows сталкиваются с уникальными проблемами, потому что OpenClaw работает как запланированная задача, а не как традиционный сервис. Проверьте статус задачи в Планировщике задач в папке «OpenClaw», или используйте schtasks /Query /TN "OpenClaw Gateway" /V из командной строки. Неудавшиеся задачи часто результат изменений прав пользователя или обновлений, которые переместили расположение исполняемых файлов. Повторная регистрация задачи командой openclaw gateway install после запуска от имени администратора обычно решает специфичные для Windows сбои запуска.

Конфликты переменных окружения могут саботировать запуск gateway на всех платформах. Если у вас установлены OPENCLAW_GATEWAY_PORT или похожие переменные окружения от предыдущих конфигураций, они переопределяют настройки файла конфигурации. Проверьте файлы профиля вашей оболочки (.bashrc, .zshrc, профиль PowerShell) на наличие конфликтующих экспортов. Вывод openclaw status --all включает информацию о переменных окружения, которая помогает выявить такие конфликты.

Ограничения памяти и ресурсов вызывают сбои запуска в средах с ограниченными ресурсами. Gateway и его управляемые браузеры требуют доступную память для работы. На системах с ограниченной RAM — особенно контейнерах разработки или маленьких VM — gateway может не запуститься или упасть вскоре после запуска. Мониторьте системную память во время запуска с помощью htop или Activity Monitor. Рассмотрите увеличение доступных ресурсов или сокращение количества одновременных профилей управляемых браузеров.

Решение проблем Control Service (18791)

Control Service на порту 18791 обрабатывает внутреннюю связь для управления жизненным циклом браузера. В отличие от gateway, пользователи не подключаются к этому порту напрямую — он служит внутренним RPC эндпоинтом между компонентами OpenClaw. Проблемы здесь обычно проявляются как браузеры, которые не запускаются или не останавливаются, а не прямые ошибки подключения.

Сбои Control Service чаще всего происходят по тем же основным причинам, что и проблемы gateway, поскольку оба сервиса управляются одним и тем же процессом supervisor. Когда gateway показывает здоровый статус, но команды браузера не выполняются, проверьте, действительно ли Control Service работает, изучив вывод openclaw status --all на предмет его конкретной строки статуса.

Процесс supervisor управляет как gateway, так и Control Service. Если вы видите, что gateway работает, но Control Service не в сети, supervisor мог столкнуться с ошибкой при запуске вторичного сервиса. Проверьте логи supervisor в ~/.openclaw/logs/supervisor.log на наличие конкретных сообщений об ошибках, связанных с Control Service.

В редких случаях порт Control Service может испытывать конфликты независимо от gateway. Это происходит, когда другое программное обеспечение случайно использует порт 18791. Диагностический подход повторяет устранение неполадок gateway: используйте lsof -i :18791, чтобы проверить наличие конкурирующих процессов, и либо завершите их, либо перенастройте конфликтующее программное обеспечение.

Сбои связи Control Service между ним и gateway указывают на проблемы внутреннего состояния. Выполнение openclaw gateway stop с последующим openclaw gateway restart очищает внутреннее состояние и реинициализирует каналы связи между сервисами. Это решает большинство проблем межсервисной связи без необходимости изменения конфигурации.

Исчерпание ресурсов может влиять на Control Service независимо, когда управляется много экземпляров браузера. Каждый управляемый браузер потребляет системные ресурсы, и Control Service отслеживает их все. Если вы выполняете много параллельных задач автоматизации браузера, Control Service может испытывать трудности. Уменьшите параллелизм или реализуйте очередь запросов в вашем коде автоматизации, чтобы не перегружать сервис.

Control Service также обрабатывает управление профилями браузера, включая создание новых профилей и очистку старых. Если директории профилей становятся повреждёнными или слишком большими, сервис может замедляться или падать при попытке работы с ними. Периодическая очистка директории профилей браузера (~/.openclaw/browsers/) удаляет накопленные данные, которые могут влиять на производительность. Сохраняйте профили, которые активно используете, но удаляйте экспериментальные или тестовые профили, которые накопились.

Устранение неполадок CDP Relay (18792)

Порт CDP Relay связывает OpenClaw с экземплярами браузера, делая его критически важным для режима Extension Relay, который позволяет управлять вашими существующими сессиями Chrome. Когда этот порт выходит из строя, команды автоматизации браузера завершаются по таймауту или возвращают ошибки подключения, даже если gateway работает нормально.

Проблемы подключения расширения представляют основной режим сбоя CDP Relay. В режиме Extension Relay расширение OpenClaw для Chrome поддерживает WebSocket-подключение к порту 18792. Если расширение не установлено, отключено или не может связаться с relay, команды браузера не выполняются. Проверьте статус расширения на странице управления расширениями Chrome (chrome://extensions) и убедитесь, что OpenClaw включён.

Расширение нуждается в явном сопряжении с gateway, прежде чем сможет подключиться к CDP Relay. Если вы недавно переустановили OpenClaw или очистили конфигурацию, сопряжение могло быть потеряно. Откройте popup расширения и проверьте статус подключения. Если он показывает «Disconnected» или «Pairing required», пройдите через процесс сопряжения, чтобы восстановить подключение.

WebSocket-соединение между расширением и relay может не работать из-за политик безопасности браузера. Chrome применяет ограничения Content Security Policy, которые могут блокировать WebSocket-подключения в определённых контекстах. Попробуйте подключиться с обычной веб-страницы, а не со страниц расширений или chrome:// URL, чтобы исключить CSP как причину.

Множественные профили браузера или установки Chrome могут вызвать путаницу в том, какой браузер должен подключаться к relay. Расширение работает только в том профиле Chrome, где оно было установлено. Если вы работаете с несколькими профилями, убедитесь, что расширение установлено и настроено в каждом профиле, который нужно автоматизировать.

Сбои аутентификации CDP Relay происходят, когда relay и gateway имеют несоответствующее состояние аутентификации. После изменений конфигурации, затрагивающих аутентификацию, оба компонента должны реинициализироваться с соответствующими credentials. Команда openclaw gateway restart гарантирует, что оба сервиса запустятся с согласованной конфигурацией аутентификации.

Для отладки CDP Relay специфически включите подробное логирование командой openclaw gateway --verbose перед попыткой подключения браузера. Подробный вывод показывает попытки WebSocket-подключения, рукопожатия аутентификации и маршрутизацию CDP-сообщений — информацию, неоценимую для определения того, где именно разрывается связь.

Исправления портов управляемых браузеров (18800+)

Порты управляемых браузеров переносят нативный трафик Chrome DevTools Protocol между OpenClaw и изолированными экземплярами Chrome, которыми он управляет. Каждый настроенный профиль браузера получает выделенный порт начиная с 18800. Когда эти порты не прослушивают, базовые экземпляры Chrome не запустились корректно.

Проблемы с путём к исполняемому файлу браузера вызывают наибольшее количество сбоев управляемых браузеров. OpenClaw должен знать, где установлен Chrome, чтобы запускать управляемые экземпляры. Параметр конфигурации browser.executablePath указывает это расположение. Распространённые пути включают /usr/bin/google-chrome-stable на Linux, /Applications/Google Chrome.app/Contents/MacOS/Google Chrome на macOS и C:\Program Files\Google\Chrome\Application\chrome.exe на Windows. Если Chrome был перемещён или установлен нестандартно, обновите этот путь.

Установки Chrome через Snap и Flatpak на Linux вызывают сбои инициализации CDP, потому что эти изолированные форматы пакетов ограничивают возможность Chrome открывать отладочные порты. Решение заключается в установке Chrome через традиционный менеджер пакетов (apt, yum), а не как snap. Удалите snap-версию командой snap remove chromium и установите Google Chrome напрямую из официального репозитория.

Повреждение профиля Chrome может помешать запуску управляемых экземпляров. OpenClaw поддерживает отдельные директории профилей для управляемых браузеров, обычно в ~/.openclaw/browsers/. Если профиль становится повреждённым — возможно, из-за предыдущего сбоя — Chrome не инициализируется. Переименование или удаление проблемной директории профиля позволяет OpenClaw создать новый профиль при следующем запуске.

Доступность CDP-порта влияет на запуск управляемого браузера. Каждый профиль нуждается в свободном назначенном порту при запуске Chrome. Если что-то другое занимает порт 18800, управляемый браузер по умолчанию не может запуститься. Проверьте конфликты командой lsof -i :18800 и решите их так же, как конфликты порта gateway.

Множественные профили управляемых браузеров требуют тщательного управления портами. Конфигурация указывает, какой порт использует каждый профиль:

json{ "browserProfiles": { "openclaw": { "cdpPort": 18800 }, "work": { "cdpPort": 18801 }, "test": { "cdpPort": 18802 } } }

Убедитесь, что нет конфликтов между этими назначенными портами и другими сервисами в вашей системе. Также проверьте, что ваш файрволл разрешает подключения ко всему настроенному диапазону портов.

Флаги запуска Chrome влияют на доступность CDP. Управляемые браузеры запускаются с определёнными флагами, включающими удалённую отладку. Конфликтующие флаги из браузерных политик (распространённых в корпоративных средах) могут переопределять эти настройки. Проверьте, применяет ли ваша организация политики Chrome, которые могут мешать возможностям отладки.

Проблемы с GPU-ускорением могут помешать корректному запуску управляемых браузеров на headless-серверах или в виртуальных машинах без поддержки GPU. Chrome по умолчанию пытается использовать аппаратное ускорение, что не работает в таких средах. Настройте управляемые браузеры на использование программного рендеринга, добавив --disable-gpu в аргументы запуска браузера в вашей конфигурации. Это компромисс между производительностью рендеринга и надёжностью в средах без GPU.

Проблемы с временной директорией влияют на запуск управляемого браузера, потому что Chrome записывает данные во временные расположения во время инициализации. Если /tmp заполнен, смонтирован только для чтения или имеет ограничительные права, Chrome не может запуститься. Проверьте доступность временной директории командой df -h /tmp и права командой ls -la /tmp. На системах с маленькими или ограниченными временными директориями настройте альтернативное временное расположение через переменную окружения TMPDIR перед запуском OpenClaw.

Конфликты блокировки профиля возникают при попытке использовать один и тот же профиль управляемого браузера из нескольких экземпляров OpenClaw. Chrome создаёт файлы блокировки в директориях профилей для предотвращения одновременного доступа. Если предыдущий экземпляр упал без освобождения блокировок, новые экземпляры не могут использовать этот профиль. Ручное удаление файлов SingletonLock и SingletonCookie из директории профиля разрешает доступ, но убедитесь, что никакой другой процесс действительно не использует профиль, чтобы избежать повреждения данных.

Специальные сценарии и пограничные случаи

Помимо проблем, специфичных для портов, рассмотренных выше, несколько сценариев создают уникальные проблемы устранения неполадок, которые заслуживают отдельного внимания.

Миграция с ClawdBot на OpenClaw оставляет многих пользователей с затянувшимися конфликтами. Процесс обновления не всегда полностью удаляет предыдущую установку, что приводит к конкуренции старого и нового сервисов за порт 18789. Полная миграция требует остановки сервисов ClawdBot, удаления старого пакета и удаления унаследованных файлов конфигурации. На системах с systemd также удалите старый файл сервиса в ~/.config/systemd/user/clawdbot-gateway.service и перезагрузите daemon командой systemctl --user daemon-reload.

Процедура очистки включает несколько шагов: сначала systemctl --user stop clawdbot-gateway.service (если он существует), затем pkill -f clawdbot для завершения любых оставшихся процессов, далее npm uninstall -g clawdbot для удаления пакета. Наконец, проверьте, что процессы clawdbot не остались, командой ps aux | grep clawdbot перед попыткой запуска OpenClaw.

Docker-развёртывания требуют явного маппинга портов в конфигурации контейнера. docker-compose.yml должен открывать все необходимые порты:

yamlports: - "18789:18789" # Gateway - "18791:18791" # Control Service - "18792:18792" # CDP Relay - "18800-18810:18800-18810" # Managed browsers

Сетевая модель Docker означает, что gateway должен привязываться к 0.0.0.0, а не к 127.0.0.1, чтобы принимать подключения извне контейнера. Это требует настройки gateway.bind: lan вместе с соответствующей аутентификацией, поскольку не-loopback привязки требуют auth.

Развёртывания Platform-as-a-Service (Zeabur, Railway и т.д.) вводят дополнительные ограничения. Эти платформы часто требуют, чтобы сервисы привязывались к определённым адресам и выполняли health checks на определённых портах. Health probe, ожидающий ответа от порта gateway, не сработает, если OpenClaw привязан к loopback. Настройте в соответствии с требованиями вашей платформы, обычно включая gateway.bind: lan или custom с адресом, указанным платформой.

Сбои интеграции Tailscale происходят, когда gateway настроен на привязку tailnet, но daemon Tailscale не запущен или не присвоил IP-адрес. Tailscale должен быть аутентифицирован и подключён до запуска gateway. Проверьте статус Tailscale командой tailscale status и убедитесь, что он показывает IP-адрес 100.x.x.x. Если Tailscale работает на отдельной машине, настройте OpenClaw на привязку к loopback и используйте Tailscale Serve или Funnel для внешнего доступа к gateway.

Конфликты переключения режимов возникают при переключении между режимами подключения Local и Remote. Приложение macOS особенно страдает от состояния гонки, когда локальный gateway launchd job не выгружается должным образом при переключении в удалённый режим. SSH-туннель затем привязывается к порту 18789, но локальный gateway продолжает попытки перезапуска и падает. Ручное вмешательство требует выгрузки launch agent перед переключением режима: launchctl unload ~/Library/LaunchAgents/com.openclaw.gateway.plist.

Руководство по установке подробно охватывает первоначальную настройку, но изменения после установки могут создать несогласованное состояние. Если вы изменили путь установки, версию Node.js или системного пользователя, определения сервисов могут ссылаться на устаревшие расположения. Переустановка компонента сервиса командой openclaw gateway install обновляет все точки системной интеграции в соответствии с текущими настройками.

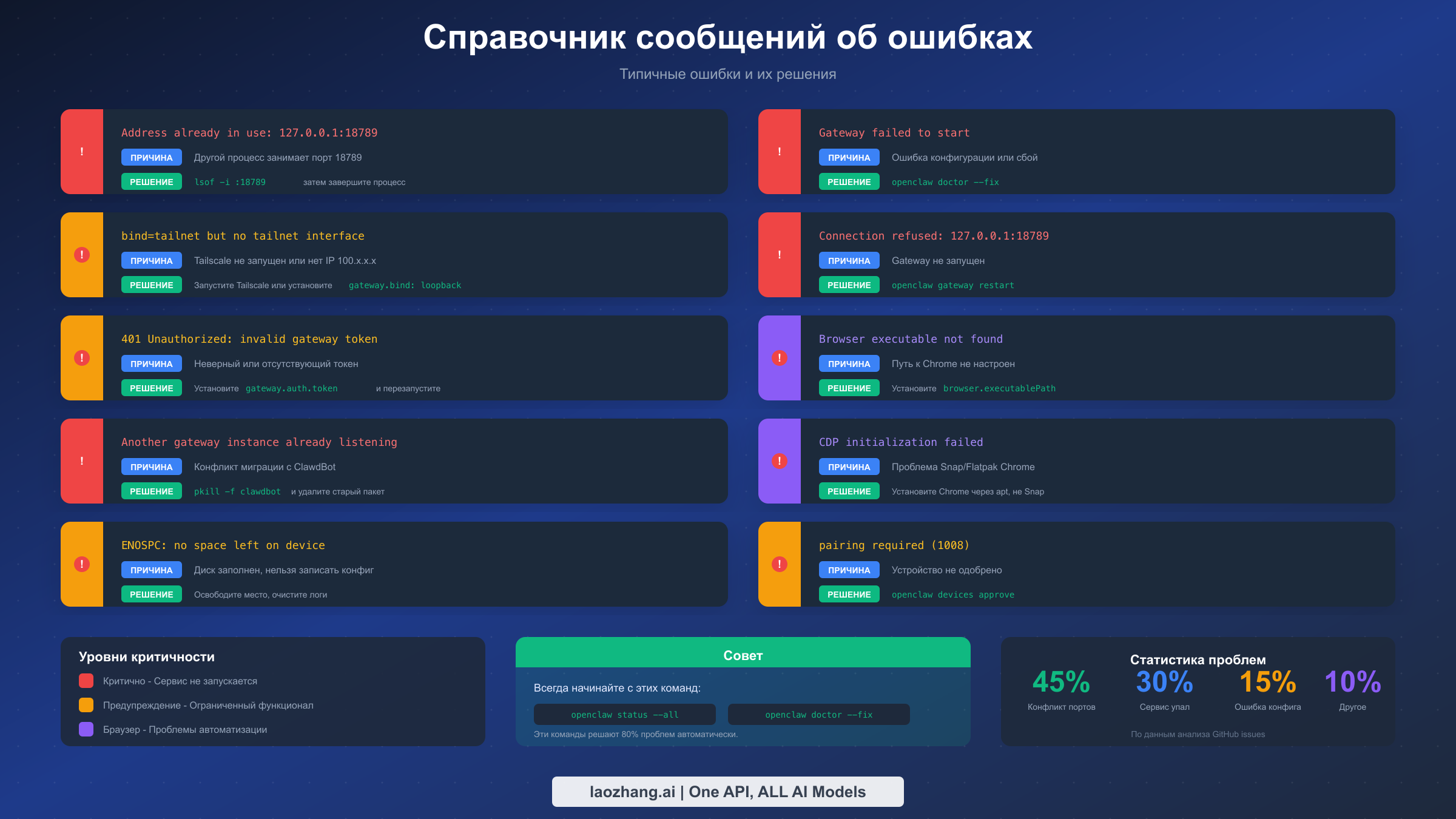

Справочник сообщений об ошибках

При устранении неполадок точное знание того, что означает каждое сообщение об ошибке, ускоряет диагностику. Эта справочная таблица сопоставляет распространённые ошибки с их причинами и решениями.

Ошибка «Address already in use: 127.0.0.1:18789» указывает на конфликт портов, когда другой процесс занял порт gateway. Выполните lsof -i :18789, чтобы определить процесс, затем либо завершите его, либо настройте OpenClaw на использование другого порта.

«Gateway failed to start» появляется, когда процесс gateway падает во время инициализации. Сначала выполните openclaw doctor --fix, чтобы решить распространённые проблемы конфигурации. Если это не помогло, проверьте ~/.openclaw/logs/gateway.log на наличие конкретных ошибок запуска.

«bind=tailnet but no tailnet interface found» означает, что OpenClaw попытался использовать сеть Tailscale, но IP Tailscale недоступен. Либо запустите Tailscale командой tailscale up, либо измените режим привязки на loopback в вашей конфигурации.

«Connection refused: 127.0.0.1:18789» указывает, что gateway вообще не работает. Запустите его командой openclaw gateway restart или проверьте статус системного сервиса, чтобы понять, почему он мог остановиться.

«401 Unauthorized: invalid gateway token» появляется, когда credentials аутентификации не совпадают. Для не-loopback привязок проверьте, что gateway.auth.token в вашей конфигурации соответствует тому, что предоставляют клиенты.

«Browser executable not found» означает, что Chrome не находится по ожидаемому пути. Обновите browser.executablePath в вашей конфигурации, чтобы указать на фактическую установку Chrome.

«Another gateway instance is already listening» обычно указывает на конфликт миграции с ClawdBot. Очистите старую установку командами pkill -f clawdbot и npm uninstall -g clawdbot.

«CDP initialization failed» часто происходит из-за Chrome, установленного через Snap на Linux. Установите Chrome через apt вместо snap, чтобы решить проблемы совместимости.

«ENOSPC: no space left on device» указывает на проблемы с дисковым пространством, препятствующие записи конфигурации или логов OpenClaw. Освободите дисковое пространство и перезапустите gateway.

«pairing required (1008)» означает, что подключающееся устройство не было одобрено. Выполните openclaw devices list, чтобы увидеть ожидающие запросы, и openclaw devices approve [ID] для авторизации.

Профилактика и обслуживание

Предотвращение проблем с портами оказывается гораздо эффективнее, чем их повторное устранение. Установление регулярных практик обслуживания и понимание лучших практик конфигурации поддерживает надёжную работу вашей установки OpenClaw.

Регулярные проверки здоровья выявляют проблемы до того, как они вызовут сбои. Выполняйте openclaw health --verbose ежедневно в автоматизированных скриптах, чтобы проверить работу всех компонентов. Эта команда проверяет доступность gateway, статус сервисов и валидность конфигурации. Направляйте вывод в лог-файл для исторического отслеживания или интегрируйте с системами мониторинга, которые могут оповещать о сбоях.

Перед перезагрузкой системы убедитесь, что OpenClaw корректно завершает работу. Выполнение openclaw gateway stop перед перезапуском машины предотвращает повреждение состояния из-за незавершённых записей. Настройте это как скрипт завершения работы на системах, где OpenClaw работает как сервис. Корректные завершения значительно снижают частоту проблем конфигурации после перезагрузки.

Поддерживайте вашу установку OpenClaw в актуальном состоянии, чтобы получать исправления ошибок и улучшения совместимости. Команда разработчиков регулярно решает проблемы с портами, о которых сообщают пользователи. Проверяйте обновления командой npm outdated -g @anthropics/openclaw и обновляйте командой npm update -g @anthropics/openclaw. После обновлений выполняйте openclaw doctor, чтобы обеспечить совместимость конфигурации с новой версией.

Мониторьте размеры лог-файлов, чтобы предотвратить проблемы с дисковым пространством. Логи gateway могут значительно вырасти при интенсивном использовании. Настройте ротацию логов либо через средство logrotate вашей операционной системы, либо периодически архивируя и очищая старые лог-файлы. Cron job с командой find ~/.openclaw/logs -name "*.log" -mtime +7 -delete удаляет логи старше недели.

Создавайте резервные копии конфигурации перед внесением изменений. Файл ~/.openclaw/config.json содержит все ваши настройки. Скопируйте его в место резервного копирования перед экспериментами с настройками. Это позволяет быстро восстановиться, если изменения создают проблемы, а не решают их.

Документируйте вашу рабочую конфигурацию, особенно в командных средах. Когда несколько разработчиков используют OpenClaw, документированные стандартные конфигурации предотвращают устранение одних и тех же проблем каждым. Делитесь работающими конфигурациями профилей браузера, настройками аутентификации и любыми платформо-специфичными корректировками, которые требует ваша среда.

При развёртывании OpenClaw в продакшн-средах реализуйте надлежащий мониторинг сервисов. Используйте супервизоры процессов, такие как systemd (Linux) или launchd (macOS), настроенные на перезапуск gateway при сбое. Установите разумные лимиты перезапуска, чтобы предотвратить бесконечные циклы перезапуска при постоянных ошибках — три попытки с увеличивающимися задержками хорошо работают для временных сбоев, быстро останавливаясь при фундаментальных проблемах конфигурации.

Тестируйте доступность портов перед запуском в контейнерных развёртываниях. Добавление предстартовой проверки, которая проверяет доступность портов 18789-18810, предотвращает тихие сбои, когда контейнеры запускаются, но OpenClaw не может привязаться к требуемым портам. Это особенно важно в системах оркестрации, таких как Kubernetes, где конфликты портов могут указывать на проблемы планирования.

Для интеграции MCP-протокола убедитесь, что конфигурации вашего ИИ-агента указывают на правильный адрес gateway. Несоответствующие адреса в конфигурациях агентов вызывают сбои подключения, которые выглядят как проблемы с портами, но на самом деле происходят из-за неправильных настроек клиента. Проверьте, что и адрес, и любые токены аутентификации соответствуют ожиданиям gateway.

Часто задаваемые вопросы

Понимание распространённых вопросов о проблемах с портами OpenClaw помогает решить вопросы, которые могут не вписываться в категории устранения неполадок выше. Эти вопросы взяты с форумов сообщества, GitHub issues и каналов поддержки.

Какой порт OpenClaw использует по умолчанию?

OpenClaw использует порт 18789 как основной порт gateway для подключений агентов. Этот единственный порт обрабатывает WebSocket-подключения от ИИ-агентов, таких как Claude Code и Cursor, HTTP-запросы для Control UI и API-вызовы для программного взаимодействия. Дополнительные порты включают 18791 для внутреннего Control Service, 18792 для CDP Relay, который связывает с расширениями браузера, и 18800 и далее для экземпляров управляемых браузеров. Все порты по умолчанию привязаны к localhost (127.0.0.1), то есть они принимают только локальные подключения, если явно не настроено иначе.

Как проверить, прослушивают ли порты OpenClaw?

Самый быстрый метод — использовать команду openclaw status --all, которая сообщает статус всех сервисов OpenClaw и их привязок к портам. Для низкоуровневой проверки используйте lsof -nP -iTCP:18789 -sTCP:LISTEN на macOS или Linux, чтобы проверить конкретный порт. Эта команда показывает, прослушивает ли что-либо и какой процесс владеет портом. На Windows используйте netstat -ano | findstr :18789 для достижения того же результата. Вывод помогает различить сценарии «порт не прослушивает» (сервис не запущен) и «порт занят» (другой процесс владеет им).

Можно ли изменить порт OpenClaw по умолчанию?

Да, вы можете настроить OpenClaw на использование других портов через файл конфигурации ~/.openclaw/config.json. Установите gateway.port на желаемый номер порта для основного gateway и настройте browserProfiles.[name].cdpPort для портов управляемых браузеров. После изменения портов перезапустите gateway командой openclaw gateway restart. Не забудьте обновить любые конфигурации агентов, которые подключаются к OpenClaw, для использования новых номеров портов. Изменение портов полезно, когда порты по умолчанию конфликтуют с другими сервисами в вашей системе.

Почему OpenClaw показывает «address already in use» после сбоя?

Когда OpenClaw падает без корректного завершения работы, операционная система может не сразу освободить привязку порта. Это состояние TIME_WAIT обычно длится 30-60 секунд. Если вы попытаетесь перезапустить сразу, вы увидите ошибку «address already in use». Подождите минуту и попробуйте снова, или используйте lsof -i :18789, чтобы проверить, что старый процесс полностью завершился. На Linux вы также можете проверить командой ss -tlnp | grep 18789. Если старый процесс сохраняется, используйте kill -9 [PID] для принудительного завершения перед перезапуском.

Как запустить OpenClaw на другой машине и подключиться к нему?

Запуск OpenClaw на удалённой машине требует настройки не-loopback привязки и аутентификации. Установите gateway.bind: lan или gateway.bind: custom с IP-адресом вашего сервера. Не-loopback привязки требуют аутентификации, поэтому настройте gateway.auth.mode: token и установите сильный токен в gateway.auth.token. Подключайтесь с клиентских машин, указывая удалённый адрес и токен в конфигурации вашего агента. Для безопасного удалённого доступа рассмотрите использование Tailscale, который обеспечивает зашифрованные point-to-point подключения. С Tailscale установите gateway.bind: tailnet, и OpenClaw автоматически привяжется к вашему Tailscale IP.

Что вызывает ошибки «connection refused» vs «connection timed out»?

Эти ошибки указывают на разные режимы сбоя. «Connection refused» означает, что операционная система активно отклонила подключение, потому что ничто не прослушивает этот порт. Это происходит, когда сервис OpenClaw не запущен или упал. «Connection timed out» означает, что попытка подключения не получила ответа в течение периода таймаута. Это обычно указывает на блокировку файрволлом, неправильный IP-адрес или проблемы сетевого соединения. Для refused-подключений сосредоточьтесь на запуске сервиса. Для таймаутов исследуйте сетевой путь и конфигурацию файрволла между клиентом и сервером.

Как устранить неполадки OpenClaw в Docker-контейнерах?

Сетевая модель Docker добавляет сложности, потому что контейнеры имеют изолированные сетевые пространства имён. Во-первых, убедитесь, что маппинги портов правильны в вашем docker-compose.yml — вам нужны явные маппинги для портов 18789-18810 (или вашего настроенного диапазона). Gateway должен привязываться к 0.0.0.0 внутри контейнера, чтобы принимать подключения извне, что требует gateway.bind: lan и правильной аутентификации. Используйте docker compose logs openclaw-gateway для просмотра логов сервиса. Если gateway запускается, но агенты не могут подключиться, проверьте, что вы подключаетесь к открытому порту хоста, а не к внутреннему адресу контейнера.

Работает ли OpenClaw с Brave, Edge или другими Chromium-браузерами?

Да, OpenClaw работает с любым Chromium-браузером для режима Extension Relay, поскольку расширение Chrome совместимо с Brave, Edge, Vivaldi и похожими браузерами. Для экземпляров управляемых браузеров настройте browser.executablePath, чтобы указать на исполняемый файл вашего предпочитаемого браузера. Обратите внимание, что режим управляемого браузера создаёт изолированные профили внутри указанного браузера, так что у вас будет отдельный экземпляр браузера специально для автоматизации, а не использование вашего обычного профиля просмотра.

Заключение

Проблемы с портами OpenClaw, хотя и разочаровывающие, следуют предсказуемым паттернам, которые систематическое устранение неполадок решает эффективно. Понимание четырёхпортовой архитектуры — Gateway (18789), Control Service (18791), CDP Relay (18792) и Managed Browsers (18800+) — закладывает основу для целенаправленной диагностики. Начинайте каждый сеанс устранения неполадок с openclaw status --all и openclaw doctor --fix — это решает большинство проблем без глубокого исследования.

Для упорных проблем диагностическая блок-схема проводит вас через определение основных причин: конфликты портов, сбои сервисов, неправильные конфигурации привязки и проблемы аутентификации — каждая имеет конкретные решения. Платформо-специфические особенности для macOS launchd, Linux systemd, сетей Docker и сервисов Windows требуют осведомлённости, но следуют последовательным принципам.

Профилактика через регулярные проверки здоровья, корректные завершения работы и резервные копии конфигурации обеспечивает наиболее эффективный подход к надёжности портов. Когда проблемы всё же возникают, справочная таблица сообщений об ошибках ускоряет диагностику, сопоставляя конкретные сообщения с их причинами и решениями.

С систематическим подходом этого руководства вы можете поддерживать надёжную работу OpenClaw и быстро восстанавливаться при возникновении проблем. Инвестиции в понимание архитектуры портов окупаются каждый раз, когда вам нужно устранить неполадки — превращая разочаровывающие сессии отладки в быстрые, целенаправленные исправления.

![OpenClaw порт не прослушивается: Полное руководство по устранению неполадок [2026]](/posts/ru/openclaw-port-not-listening/img/cover.png)